Am 24.09.2018 erschien das nächste große Betriebssystem-Update von Apple namens macOS 10.14 Mojave. Einige Tage später stand auch das lange angekündigte Update auf Server 5.7 zur Verfügung. Was man Anfang des Jahres schon angekündigt hatte, wird damit Realität: Apple entfernt mit dieser Version einige Server-Funktionen, die uns über die Jahre sprichwörtlich treue Dienste geleistet haben. Folgende Dienste stehen ab sofort auf der roten Liste und sind nicht weiter Bestandteil von macOS:

- DHCP

- DNS

- Netboot und NetInstall

- Software-Aktualisierung

- Kalender

- Kontakte

- Nachrichten

- VPN

- Webseiten (Apache, PHP)

- Wiki

Apple hatte diesen Diensten im Laufe des vergangenen Jahres noch eine Gnadenfrist eingeräumt und diese nur noch auf laufenden Systemen unterstützt (bei Server-Neuinstallationen waren sie schon nicht mehr verfügbar), aber ab der neuen Server-Version 5.7 ist damit Schluss!

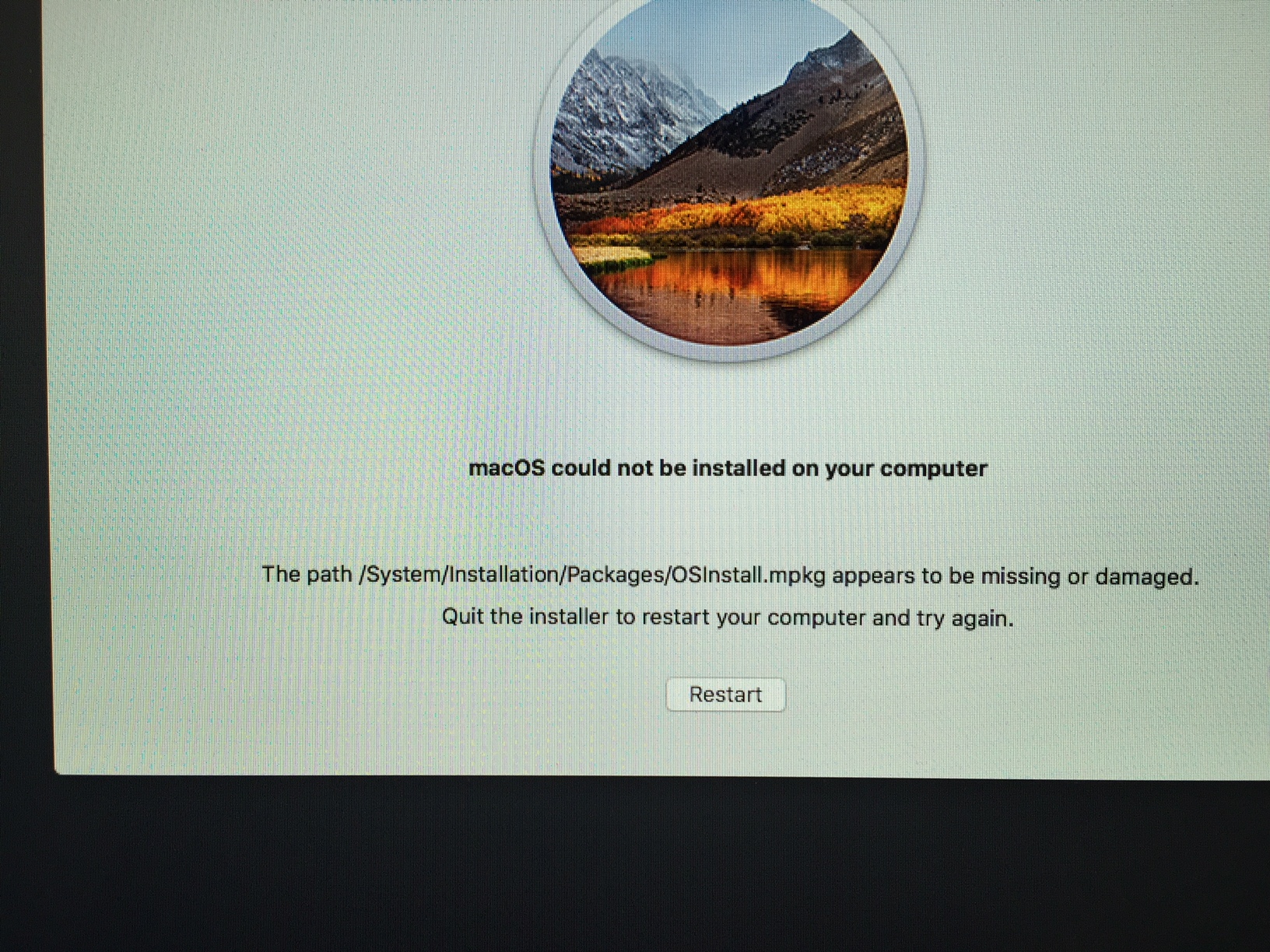

Somit bleibt für Mac-Admins, die auf einige dieser Dienste setzen, aktuell nur die Wahl, mit ihrem Server bei macOS 10.13 High Sierra zu bleiben. Durch die Versorgung des Betriebssystems mit Sicherheits-Updates bleibt ab jetzt noch eine letzte Umstiegs-Gnadenfrist bis zum Sommer 2020. Allerdings sollte man bedenken, dass Apple in dieser Zeit wahrscheinlich keines der Server-Pakete (Apache, Bind, PHP etc.) mehr aktualisieren wird. Dadurch könnte ein Mac-Server, der im Internet erreichbar ist, schon früher einer Sicherheitsbedrohung ausgesetzt sein.

Was nun?

Unter folgenden Umständen kann man als Mac-Admin seinen Apple-Server dennoch getrost auf macOS Mojave aktualisieren (d.h. sobald Server 5.7 von Apple freigegeben wurde):

- Man nutzt auf dem Server keinen der oben genannten Dienste.

- Man kann auf den ein oder anderen Dienst in Zukunft verzichten.

Apple hat den Server übrigens nicht ganz abgeschafft.

Folgende Dienste sind ab sofort in jedem Mac enthalten:

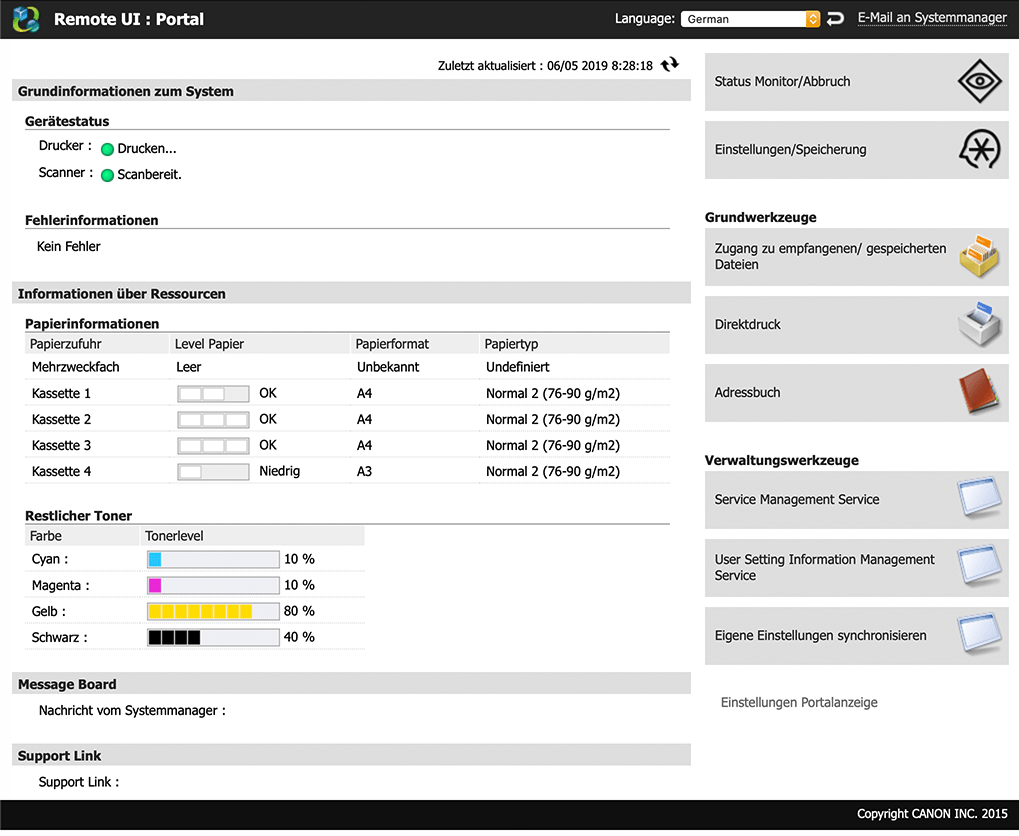

- Fileserver (AFP, SMB, WebDAV)

- Caching (Alternative zu Softwrae-Aktualisierung)

Folgende Dienste sind weiterhin Bestandteil von macOS Server 5.7:

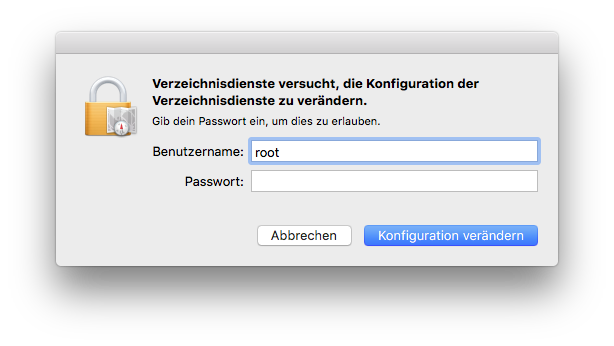

- Open Directory inkl. Benutzer- und Gruppenverwaltung

- Verwaltung von Zertifikaten

- Profilmanager

- Xsan

Was ist mit den anderen Diensten?

Dienste wie DHCP, DNS oder VPN können von den meisten gängigen Internet-Routern übernommen werden. Apple hat übrigens einen Migrations-Leitfaden mit Vorschlägen veröffentlicht, den man sich als Admin mal in Ruhe zu Gemüte führen sollte. Wahrscheinlich werde ich hier in Zukunft auch noch die eine oder andere technische Lösung präsentieren. Stay tuned!