Viele Jahre gab es für Arbeitsgruppen sowie KMU mit macOS Server eine vielseitige und einfach zu administrierende Software, die zahlreiche Serverdienste bereitgestellt hat. Dabei war macOS Server immer eine Art „Pareto-Lösung“, die auf die letzten 20% der Funktionen verzichtet hat, um den Anwender damit vor zu viel Komplexität zu bewahren.

Die letzten Mac-Server sind mittlerweile abgeschaltet (bzw. sollten sie das sein, seitdem die unterstützten macOS-Versionen keine Sicherheitsupdates von Apple mehr erhalten), doch wie geht es nun weiter?

Welche Alternativen haben KMU zu macOS Server

Windows Server ist für mich (persönlich) grundsätzlich keine Option – das weite Feld des Windows-Supports möchte ich Anderen überlassen. Mit macOS fühle ich mich sowieso eher in der Unix- und Linux-Welt zu Hause. Da reine Linux-Server aber für den Betrieb in KMU oft zu puristisch und von „Normalsterblichen“, die die IT nebenbei betreuen sollen, oft nicht beherrscht werden können, gibt es heute nur zwei ernsthafte Optionen:

- Das weite Feld der Cloud- und SaaS*-Anwendungen (*Software as a Service) oder …

- Selbstverwaltete On-Premise-Lösungen, die dann aber über eine beherrschbare Benutzeroberfläche verfügen müssen.

Ich habe mich für meine Unternehmen und Kunden für den zweiten Weg entschieden. Natürlich mag man sich mit dem Auslagern von Diensten in die Cloud die Server-Hardware und vielleicht auch Administrationskosten im Haus sparen. Die Kosten für die externen Dienste lassen sich vorausschauend berechnen. Aber die Daten werden eben an einen externen Dienstleister ausgelagert und im Falle von Fehlern, Problemen oder Sonderwünschen ist man diesen eben auch ausgeliefert. Außerdem können sich die Kosten schnell zu einer erheblichen Summe aufaddieren, je mehr Dienste man in Anspruch nimmt.

NAS – Network Attached Servers

Vielleicht ist das Aufkommen der Geräteklasse der Netzwerkspeicher mit Web-basierter Benutzeroberfläche mit ein Grund dafür, dass Apple die Entwicklung seiner eigenen Serversoftware eingestellt hat.

Ein NAS wie die Synology Diskstation ist eigentlich ein Gehäuse mit Festplatten-Einschüben, und einem Linux-Betriebssystem. Für die Einrichtung und Administration ist ein externer Computer erforderlich, der über das Netzwerk verbunden ist. Das NAS stellt also einen großen Speicher für alle Geräte im selben Netzwerk bereit, auf den eine Arbeitsgruppe oder auch alle Mitarbeiter des Unternehmens bequem zugreifen können.

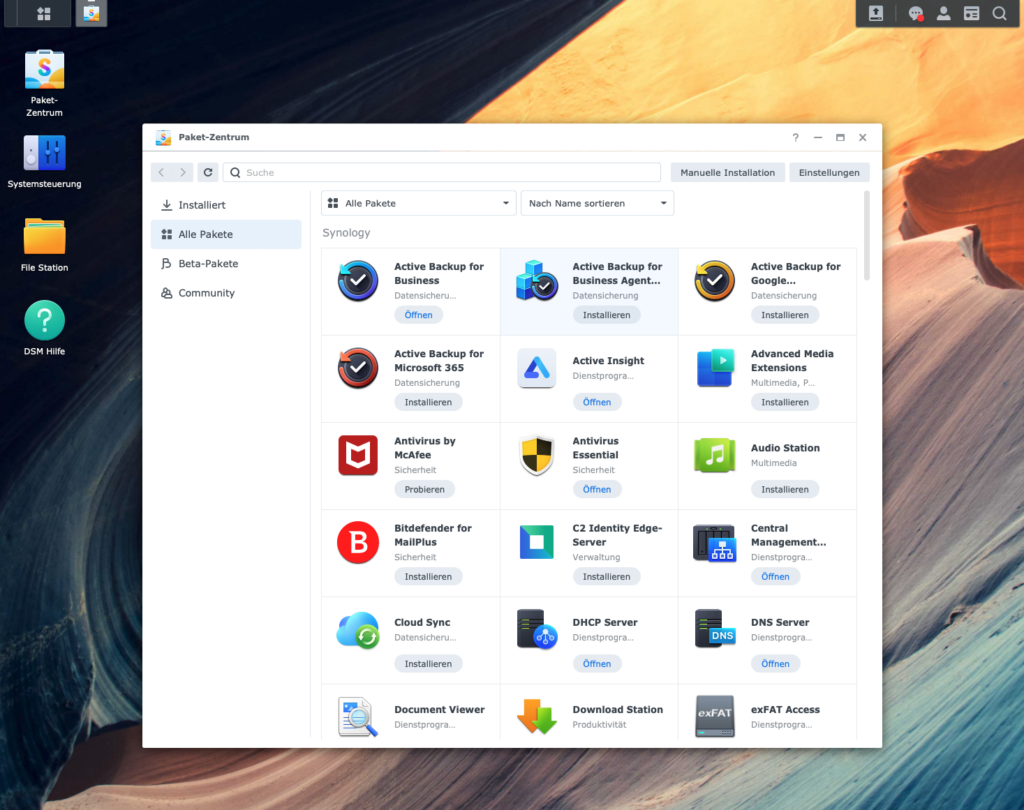

Die Palette der Anwendungen, die darüber zur Verfügung gestellt werden können, ist dabei heute weit größer, als sie jemals bei macOS Server war. Dadurch, dass auch virtuelle Maschinen oder Container (Docker) bereitgestellt werden können, sind die Einsatzbereiche quasi unbegrenzt. Die Geräte sind in allen Größen und Leistungsklassen verfügbar und auf Dauerbetrieb und Datensicherheit ausgelegt.

Synology Disk Station Manager (DSM) – eine Auswahl an Diensten, die ich nutze

Ich habe mich persönlich für die Produkte von Synology als Ersatz für macOS Server entschieden, weil die Produktpalette eine große Spanne an Leistungsklassen umfasst und das DSM-Betriebssystem äußerst vielseitig ist und regelmäßige Updates erfährt.

Nr. 1: Fileserver

Der Hauptgrund, warum Unternehmen auf Server setzen: es sollen Dokumente zentral gespeichert und bereitgestellt werden. Hier erfüllt DSM alle Häkchen, die man dabei so im Kopf hat:

- Es lassen sich Volumes in verschiedenen RAID-Modi erstellen, die wahlweise mehr Gewicht auf Performance oder Sicherheit legen oder einen Kompromiss aus beidem.

- Man kann Hot Spares einrichten, also Reserve-Festplatten, die automatisch einspringen, wenn ein Festplattendefekt auftritt.

- Natürlich kann eine Festplatte somit auch im laufenden Betrieb ersetzt werden – entweder, um ein defektes Laufwerk auszutauschen, oder auch, um die Kapazität des Gesamtsystems zu erhöhen (indem man größere Festplatten einbaut).

- Der ganze Server kann mitsamt Apps und Einstellungen auf externe Laufwerke oder auf ein anderes Synology NAS gesichert werden, z.B. mit der kostenlos verfügbaren Hyperbackup-App.

- Hyperbackup fertigt inkrementelle Backups an und bietet so auch die Möglichkeit, gezielt einzelne Dateien auf Admin-Ebene wiederherzustellen (wie Mac-User es von Time Machine kennen).

- Der Fileserver bietet natürlich alle gängigen Zugangsprotokolle an, so dass man von Mac, Windows, Linux oder Mobilgeräten auf die Serverfreigaben zugreifen kann.

- Mit einer App wie Synology Drive, die ebenfalls ohne Zusatzkosten installiert werden kann, kann man den eigenen Server zu einem vollwertigen, selbst gehosteten Dropbox-Ersatz machen.

Weitere Dienste und Möglichkeiten

Synology NAS haben zahlreiche Netzwerk-Konfigurationsmöglichkeiten. I.d.R. verfügen die Geräte über mehr als einen Ethernet-Anschluss. 10 Gigabit Ethernet ist bei den teureren Geräten teilweise eingebaut oder kann über PCI-Express-Karten erweitert werden. Es können DHCP, Firewall, Proxy, DNS-Dienste, VPN etc. konfiguriert werden, sofern erwünscht. Gerade bei kleineren Unternehmen mit einfachem Internet-Anschluss, wo der Router nicht viele Einstellmöglichkeiten bietet, kann man hier Aufgaben an das NAS delegieren.

In meinen Augen liegt die größte Stärke des Synology NAS aber in der Vielseitigkeit, die sich durch die Webstation (Apache oder NginX Webserver) und vor allem Virtualisierung und Docker-Integration ergibt. Diese ermöglichen dem NAS, alle Einsatzzwecke abzudecken, für die es heute eine lokal zu installierende Server-Software gibt. Das kann die WordPress-Webseite sein, eine Web-basierte Office-Suite mit Textverarbeitung, Tabellenkalkulation und Präsentations-Software im Browser, ein CRM wie Odoo, oder wie wäre es mit der selbst-gehosteten Slack-Alternative Mattermost?

Mein Fazit

Diese Vielseitigkeit moderner NAS-Systeme eröffnet den Zugang zu Produktivitäts-Tools ohne Daten in fremde Hände geben zu müssen und ohne hohe monatliche Cloud-Gebühren. Ich habe meine Server-Plattform für die nächsten Jahre gefunden!

Sitzen Sie in Mittelhessen und benötigen Support bei der Einrichtung und Wartung Ihrer eigenen Synology-basierten Server-Systeme? Kontaktieren Sie mich gerne!