Das vergangene Jahr 2018 hat aus der Sicht von Mac-Admins einige Umwälzungen mit sich gebracht. 2019 verspricht spannend zu werden.

Was mich und viele Kollegen 2018 besonders bewegt hat, war so etwas wie der Schlusspunkt in einem langsamen Abschied Apples aus der Server-Welt. Die Vermarktung der letzten Server-Hardware war schon 2011 beendet worden, 2018 folgte nun faktisch das Ende der Server-Software.

Mac-Server sind tot – oder doch nicht?

Apple hat also ob der Übermacht der Konkurrenz – Windows- und Linux-Server, NAS-Lösungen für KMU, sowie zahlreicher Cloud-Alternativen – die Segel gestrichen und überlässt den anderen Marktteilnehmern das Feld. Müssen Mac-Server deshalb aus den Serverschränken von Betrieben verschwinden? Nein, müssen sie nicht!

Zum einen wurde die Apple Server-Software nicht gänzlich abgeschafft, sondern sie lebt in Version 5.7 weiter und stellt weiterhin einige wenige, wenn auch wichtige Funktionen bereit:

- Wer den Mac in der Vergangenheit als Open Directory bzw. OpenLDAP-Verzeichnisserver genutzt hat, kann dies auch weiterhin tun.

- Auch Unternehmen, die auf leistungsfähige SAN mit Stornext und XSAN angewiesen sind, können auch unter macOS 10.14 Mojave einen Mac als XSAN-Controller einsetzen.

- Zu guter letzt ist auch Apples umfangreiches Mobile Device-Management Profilmanager zur zentralen Verwaltung von iOS- und macOS-Geräten weiterhin Bestandteil von macOS Server.

Zusätzlich sind in der Vergangenheit bereits eine der „Brot- und Butter“-Funktionen aus dem Server in macOS verlagert worden, hier sind besonders drei Dienste zu nennen:

- Filesharing ist wohl die wichtigste Server-Anwendung für Unternehmen. Dank der Thunderbolt-Schnittstelle, mit der jeder Mac ausgestattet ist, kann man jeden Mac mit angeschlossenem Thunderbolt-RAID in einen leistungsfähigen Fileserver verwandeln, der kleineren oder größeren Arbeitsgruppen Dateien über AFP, SMB und WebDAV bereitstellen kann. Besonders die Mac mini-Modelle aus dem Modelljahr 2018 mit ihrem optionalen 10 Gbit-Ethernet sind hierfür prädestiniert.

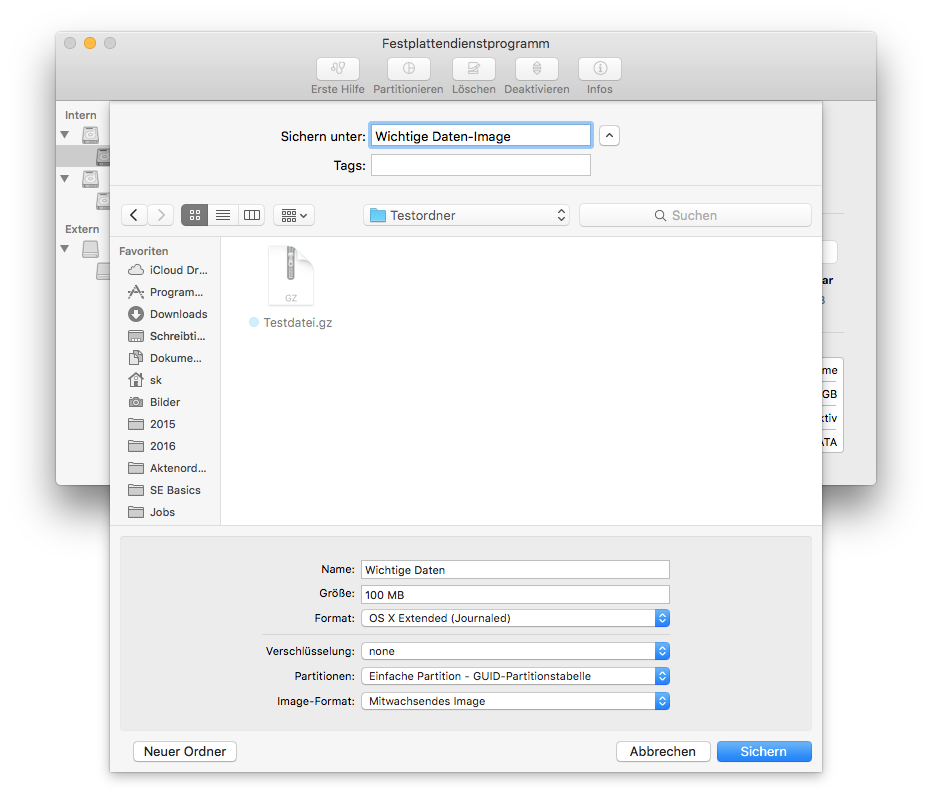

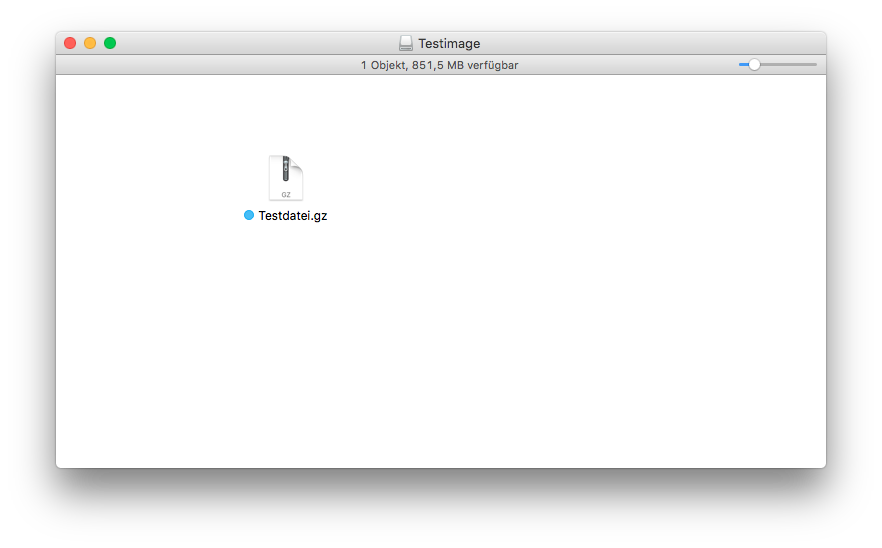

- Time Machine-Server ist ebenfalls eine Funktion, die vom Server in macOS übernommen wurde. Es gibt drei Möglichkeiten, Datensicherungen mittels Time Machine an einem Mac durchzuführen: 1. mit einer lokal angeschlossenen externen Festplatte, 2. mit einer Netzwerk-Festplatte wie Apples TimeCapsule, deren Verkauf aber 2018 eingestellt wurde, 3. übers Netzwerk an einen zentralen Time Machine-Server. Diese Funktion wird nicht nur von vielen NAS unterstützt, sondern kann auch von jedem Mac mit einem ausreichend großen Speicher übernommen werden.

- Inhaltscaching bietet die Möglichkeit, den Netzwerkverkehr bei vielen macOS und iOS-Geräten zu entlasten, indem Apple Software-Updates und App Store-Downloads zwischengespeichert und durch den Caching-Server im Netzwerk bereitgestellt werden. Auch diese Funktion beherrscht mittlerweile jeder Mac.

Daten lokal oder in der Cloud speichern?

Das ist die Frage, auf die es am Ende hinausläuft. Dienste wie E-Mail (und damit zusammenhängend meist Kalender und Kontakte) sind immer schon Cloud-Dienste gewesen und können auch den großen, erfahrenen Cloud-Dienstleister anvertraut werden. Hier kommt es in erster Linie neben der Sicherheit auf Zuverlässigkeit und Störungsfreiheit an.

Cloud-Dienste können meist aber nicht mithalten, wenn es auf besonders große Speichermengen und hohe Übertragungsraten ankommt. Hier ist eine lokale Vorhaltung von Daten auf einem Fileserver im Vorteil, und wer hier bisher auf Mac-Server gesetzt hat und deren Bedienung gewohnt, kann dies oft auch weiterhin tun und muss nicht zwangsläufig auf eine NAS-Lösung ausweichen.

IT-Sicherheit

Was jedoch plattformübergreifend immer wichtiger wird, ist die Beachtung einiger grundlegender Regeln zur IT-Sicherheit – auch auf dem Mac! Die Bedrohungslage durch automatisierte Angriffe auf IT-Systeme hat zugenommen und der Einsatz von Antivirensoftware ist dabei selten eine wirksame oder gar ausreichende Schutzmaßnahme (sie kann sogar schädlich sein).

Daher ist es unerlässlich, dass Systeme auf dem aktuellsten Stand gehalten werden, besonders wenn man auf in-house IT-Systeme setzt. Es wird zunehmend riskanter, Server-Systeme von anno dazumal einzusetzen und der Spruch „never change a running system“ ist in diesem Zusammenhang gefährlich und kontraproduktiv. Apple selbst stellt Sicherheits-Updates nur noch für macOS 10.12 Sierra oder neuer aus. Alle älteren Systeme sollten nicht mehr mit Zugriff auf das Internet betrieben werden, wenn man auf Nummer sicher gehen will.

- Software-Updates installieren – nicht nur, aber auch auf dem Server, NAS, Routern, Switches, Druckern, Telefonanlage, IoT-Devices …

- Sichere Passwörter verwenden

- Passwörter nicht mehrfach einsetzen

- Wachsam sein und bei verdächtigen Webseiten, E-Mails und Telefonanrufen erst nachdenken und im Zweifelsfall lieber einmal zu viel die Seite schließen, die Mail löschen bzw. den Hörer auflegen.

Wie Apple sich zukünftig die Administration eines Macs mit OS X 10.11.1 in einer entfernten Co-Location ohne physikalischen Zugriff vorstellt, ist mir schleierhaft.

Wie Apple sich zukünftig die Administration eines Macs mit OS X 10.11.1 in einer entfernten Co-Location ohne physikalischen Zugriff vorstellt, ist mir schleierhaft.